Instellingen voor inloggen met Azure AD

OfficeHeart kent meerdere inlogmethodes en Azure AD is daar een van. Bij het inloggen met Azure AD wordt het beheer van de gebruikers in Azure gedaan en niet langer in OfficeHeart. Dit geldt ook voor de rollen die een bepaalde gebruiker heeft.

Het beheer van de permissies per rol moet wel in OfficeHeart worden ingesteld.

Azure AD instellingen in OfficeHeart

AzureAD kan worden ingesteld onder Beheer – Instellingen. Zoek binnen de instellingen op “Azure”, de Azure instellingen worden dan getoond.

| Instelling | Toelichting |

| Azure AD; Accounts aanmaken of koppelen. 0 = koppelen, 1 = aanmaken | Koppelen wordt gebruikt bij een overgang van gebruikersnaam en wachtwoord naar AzureAD. De bestaande OfficeHeart accounts moeten in dat geval worden gekoppeld aan de Azure accounts. Bij aanmaken wordt er na succesvol inloggen automatisch een OfficeHeart account gemaakt. |

| Azure AD; Authority URL | URL naar de azure authenticatie server. Raadpleeg de Microsoft documentatie indien nodig. Normaal gesproken is deze url: https://login.microsoftonline.com/{tenant}/v2.0 |

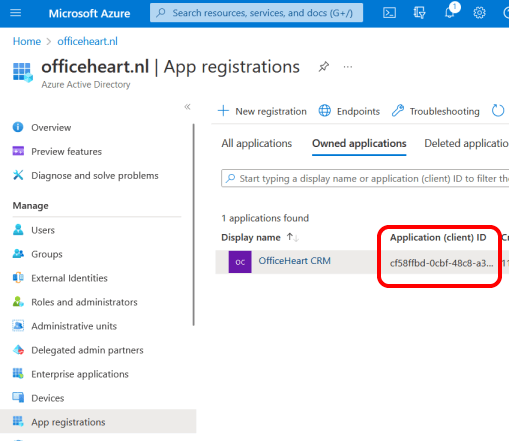

| Azure AD; Client ID | Dit is de Application ID van de App registratie zoals deze in Azure AD is aangemaakt.

|

| Azure AD; Client Secret | De geheime tekenreeks welke wordt gebruikt bij het verkrijgen van een toegangstoken. Deze wordt in Azure ingesteld onder de App registratie – Certificates & secrets. Let op: Deze tekenreeks kan later niet worden ingezien in Azure. |

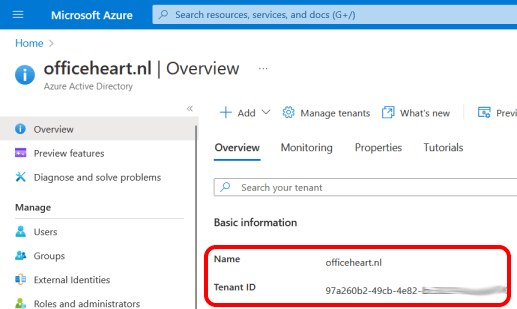

| Azure AD; Tenant | De Tenant id of naam zoals in Azure ingesteld. |

Azure AD instellingen

Raadpleeg de Microsoft documentatie voor de juiste instellingen in Azure. Onderstaand de globale stappen welke in Azure moeten worden ingesteld.

- Log in op het Azure portal: https://portal.azure.com/

- Ga naar Microsoft Entra ID

- Maak een nieuwe App registratie, geef deze de naam OfficeHeart (Microsoft Entra ID, onder Manage, App registrations – knop New registration)

- Selecteer de app OfficeHeart en ga naar Certificates & secrets

- Voeg onder de tab Client secrets een nieuw client secret toe. Let op: de standaard geldigheidsduur is 6 maanden. Welke duur hier ook wordt ingesteld, let er op dat deze secret tijdig wordt vervangen. Zowel in Azure als in OfficeHeart.

- Sla de nieuwe secret even ergens op, of stel deze gelijk in in OfficeHeart. Achteraf kan deze waarde niet meer worden ingezien.

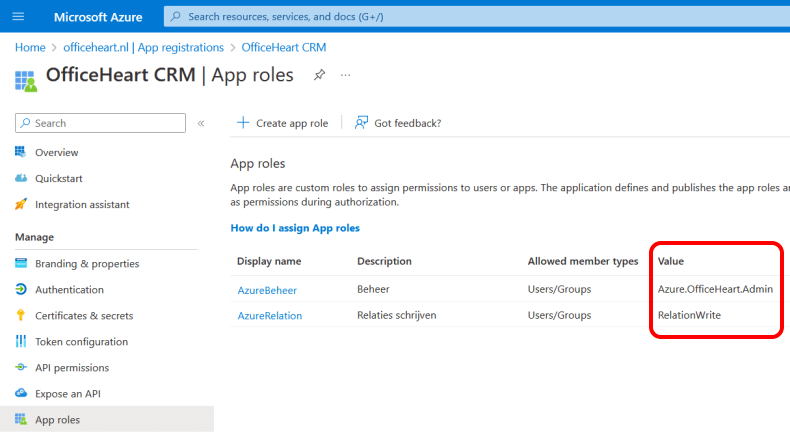

- Stel onder Microsoft Entra ID – App registrations – App roles de rollen voor de app in. De rolnamen en waardes zijn vrij te kiezen. De opgegeven waarden dienen in OfficeHeart de bij de juiste rol te worden ingesteld. Zie ook Koppeling van rollen verder op in dit artikel.

- Gebruik rollen van het type User/Groups

- Ken de App rollen aan de Azure AD gebruikers of groepen toe. Dat kan onder Enterprise applications – All applications, de OfficeHeart app selecteren. Klik vervolgens op Users and groups en voeg de gebruikers of groepen hier toe.

- Ga weer naar de App registratie (Microsoft Entra ID – App registrations), selecteer OfficeHeart. Klik op Expose an API. Voeg hier een scope toe en voeg een client applicatie toe waarbij de client ID van OfficeHeart wordt gekoppeld aan de scope.Microsoft Entra ID – App registrations

Koppeling van rollen

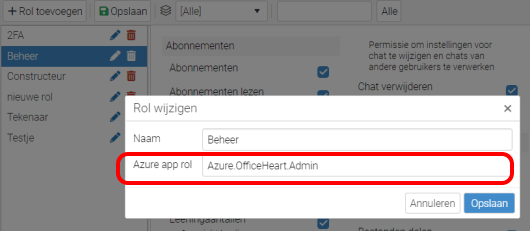

In OfficeHeart worden de permissies via rollen geregeld. Aan elke rol kan een set aan permissies worden toegekend. Een gebruiker kan vervolgens een of meerdere rollen toegewezen krijgen.

- Ga naar Beheer – Rollenbeheer

- Klik op het edit icoontje bij de gewenste rol

- Vul bij “Azure app rol” de waarde (value) van de rol in zoals deze in het Azure portal voor OfficeHeart is opgegeven. Zie onderstaande afbeeldingen.

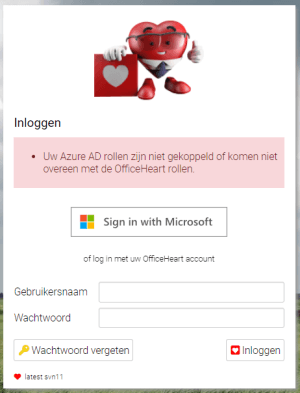

Als een gebruiker bestaat in Azure, maar daar geen App rollen heeft die OfficeHeart kent, dan kan deze gebruiker niet bij OfficeHeart inloggen en wordt daar een melding van gegeven.

Advies is om gebruikers altijd ook in OfficeHeart te deactiveren. Dat kan onder Beheer - Gebruikers.